- Hoy día la mayoría de las asignaciones y proyectos se distribuyen en varios lugares, y los equipos se coordinan con plataformas grupales comunes que les permiten compartir ideas en la Web.

- La ciberseguridad ya no puede basarse en la creación de una red de confianza que se estructure sobre el corporativismo, simplemente porque ha dejado de ser eficaz.

- Es imprescindible un cambio de paradigma tecnológico en el que un nuevo modelo basado en conceptos tales como “nunca confíes, siempre verifica”, impere en la ciberseguridad.

Managua, 09 de septiembre de 2022. En los dos últimos años, las organizaciones en todo el mundo se adaptaron a nuevas formas de trabajar, se acostumbraron a términos como teletrabajo, trabajo remoto o híbrido, y a manejar la tecnología con mayor destreza. Durante la pandemia, esta modalidad de trabajo generó para los colaboradores y empleadores algunas oportunidades; pero también, representó un desafío por los riesgos cibernéticos asociados al trabajo remoto.

Dentro de estos riesgos están los ciberataques. Los cibercriminales enfocaron sus estrategias en atacar a aquellas organizaciones que no estaban preparadas para enfrentarse al mundo digital y lo que este conlleva. Los objetivos más comunes y que facilitan la ciberdelincuencia son:

- Trabajadores remotos que utilizan computadoras portátiles, dispositivos móviles, redes y dispositivos inteligentes hogareños potencialmente inseguros.

- VPN (red privada virtual) y otros softwares sin parches que son ejecutados en sistemas hogareños.

- Equipos con una conexión de Protocolo de Escritorio Remoto (RDP por sus siglas en inglés) pobremente configurada, que puede ser fácilmente comprometida a través del uso de contraseñas previamente robadas o fáciles de romper.

- Servicios en la nube con controles de acceso débiles.

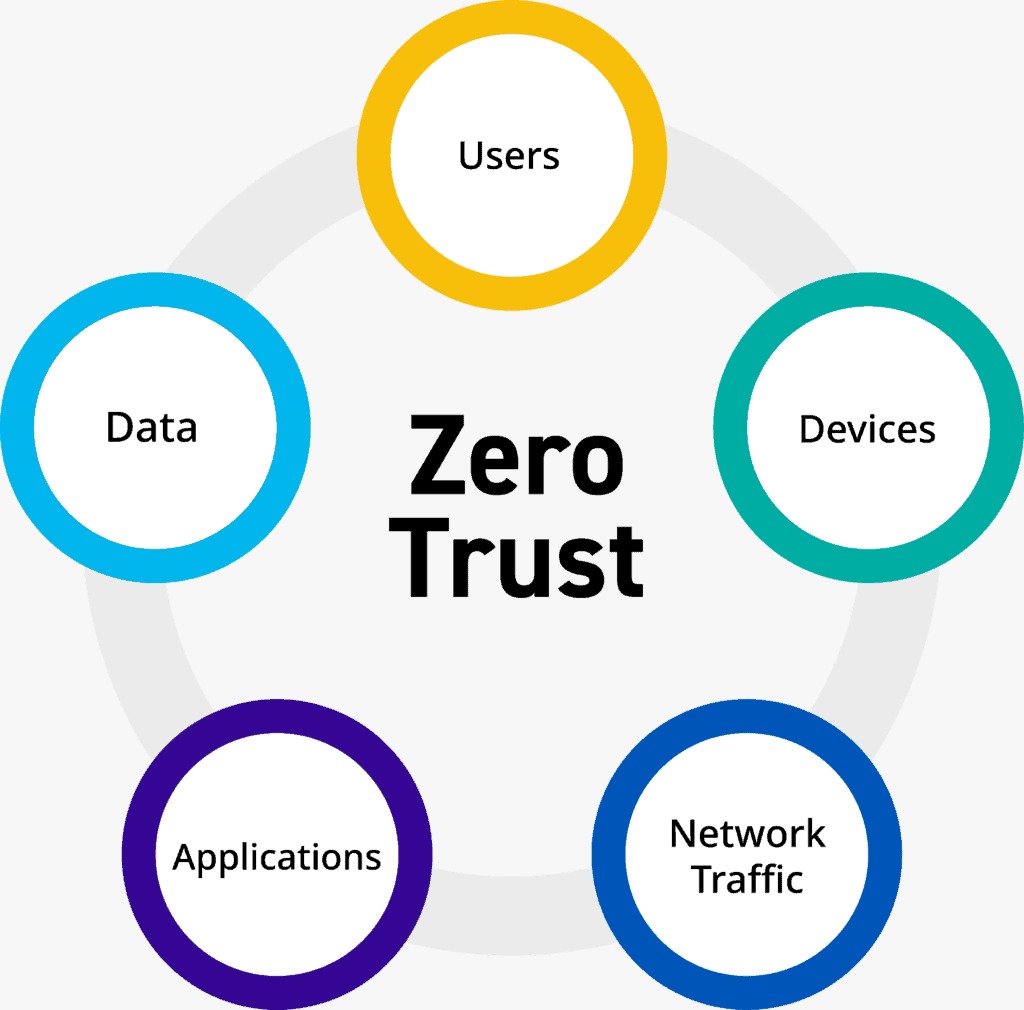

Desde 2009, existe un ecosistema llamado ZeroTrust, el cual toma relevancia ante este escenario mundial del teletrabajo. En su centro se encuentra el dato crítico o los procesos de negocio que se deben proteger; pero sobre todo es la manera efectiva de ayudar a mitigar los riesgos en un entorno de trabajo híbrido, donde los perímetros son fluidos, los trabajadores están distribuidos y deben autenticarse continuamente y las redes están segmentadas para reducir el potencial de propagación de amenazas.

Situaciones como estas obligan a aplicar siempre la premisa o enfoque de seguridad Zero Trust “Nunca confíe. Siempre verifique”. Así lo asegura Marielos Rosa, Gerente de Operaciones de ESET Centroamérica, quien agrega que “en contraposición al modelo de seguridad perimetral cuya premisa es “confía y verifica”, Zero Trust parte de la idea que, por defecto, las organizaciones nunca deberían confiar en ninguna entidad interna o externa que ingrese a su perímetro. Este modelo ofrece una opción cada vez más popular para minimizar el riesgo cibernético en un mundo caracterizado por la nube híbrida, el trabajo remoto y los diversos actores de amenazas”.

Según ESET Latinoamérica en la práctica, hay tres principios implícitos para ayudar a minimizar el impacto de las brechas:

- Todas las redes deben tratarse como no confiables: Si ninguna red es de confianza, los usuarios tampoco lo son. Después de todo, no se puede garantizar que una cuenta no haya sido secuestrada o que un usuario dentro de la organización no sea un actor malintencionado. Eso significa conceder a los empleados el privilegio suficiente para realizar el trabajo y, a continuación, auditar regularmente los permisos de acceso y eliminar los que ya no son apropiados.

- Privilegios mínimos: Esto debe incluir redes domésticas, redes Wi-Fi públicas (por ejemplo, en aeropuertos y cafeterías) e incluso redes corporativas locales. Los cibercriminales están demasiado decididos como para que asumamos que quedan espacios seguros.

- Asumir la brecha: A diario se reportan noticias de una nueva brecha de seguridad. Al mantener la guardia alta, las organizaciones estarán atentas y continuarán mejorando sus defensas con la mentalidad resiliente que sugiere Zero Trust. Las brechas son inevitables, se trata de minimizar su impacto.

Durante la pandemia, también quedó evidenciado que las soluciones VPN en muchos casos eran incapaces de sostener un gran número de trabajadores remotos. Son cada vez más un blanco de ataque en sí mismo, sobre todo si se dejan desactualizadas y desprotegidas.

Protección de recursos

Según el estudio 21 tendencias para el 2021: Transformar el talento y el futuro del trabajo, de la firma Manpower Group, alrededor del 48% de los empleados trabajará a distancia al menos una parte del tiempo. Antes de la pandemia por el COVID-19, era del 30%.

En el caso particular de Nicaragua, a raíz de la crisis generada por la pandemia del COVID-19, obligó a muchas empresas a implementar este método de trabajo con el fin de mitigar entre sus colaboradores el contagio de la misma y se estima que al menos un 40% de empresas aun conserva este tipo de modalidad.

Ante esta panorámica, es necesario que toda organización tome en cuenta estos tres aspectos, para implementar el modelo Zero Trust:

- Visibilidad: Es necesario identificar los dispositivos y bienes que deben ser protegidos y monitorearlos. No es posible proteger un recurso que no sabemos que existe, por ello es indispensable tener visibilidad de todos los recursos que pertenecen a la organización o que tienen acceso a la misma.

- Políticas: Se deben implementar controles que permitan que solamente personas específicas tengan acceso a entidades y condiciones específicas. Es decir que se requieren controles minuciosos.

- Automatización: La automatización de procesos asegura la correcta aplicación de las políticas y permite la rápida aplicación de medidas frente a posibles desvíos.

“Con un entorno Zero Trust, además de tener control y conocimiento de todos los datos en cualquier momento, en caso de una brecha los equipos de seguridad de la organización son capaces de detectar con precisión cuándo y de dónde se robaron o manipularon datos, brindando una capacidad de respuesta rápida”, finalizó Rosa.

Para conocer más sobre seguridad informática ingrese al portal de noticias de ESET: https://www.welivesecurity.com/la-es/

Por otro lado, ESET invita a conocer Conexión Segura, su podcast para saber qué está ocurriendo en el mundo de la seguridad informática. Para escucharlo ingrese a: